はじめに

この文書はJohn the GUI を使った John the Ripperの使い方の解説です。

この文書は無保証です。

もし間違っていたとしてもこちらに怒りをぶつけたりしないでください。

これを読んで悪いことに使って逮捕されたりしても私は責任を取りません。

この文書は無保証です。

もし間違っていたとしてもこちらに怒りをぶつけたりしないでください。

これを読んで悪いことに使って逮捕されたりしても私は責任を取りません。

使い方

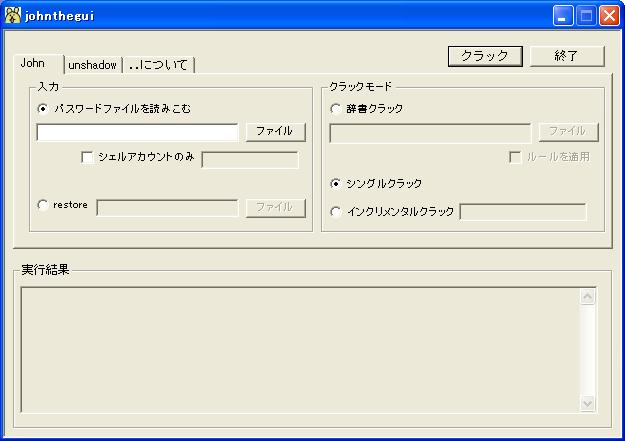

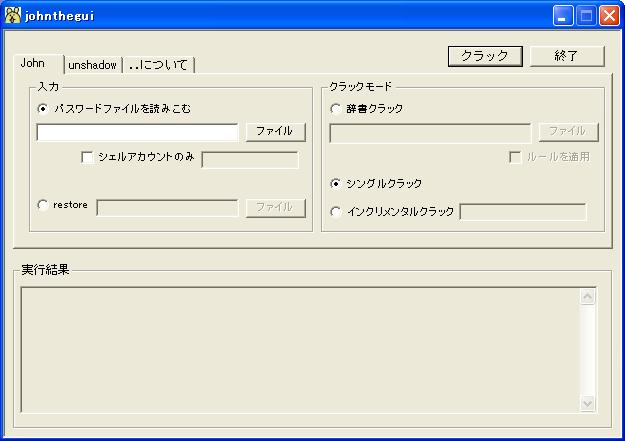

johntheGUI.exeファイルをjohn-386.exeがあるところと同じフォルダに置いて、ダブルクリックすると起動します。john-386.exeがなくても起動しますが、動作しないので(当たり前ですが)注意しましょう(john-386.exeにパスが通っているならどこから起動しても動くはずですが、保証しません)。

foo:$1$iqSbCjX0$qnSzs5eeE795RUURmiksh0:500:500::/home/foo:/bin/bash

bar:$1$IhGK7oWd$kuI4dPy0Cu6apHhsnBwW81:507:507::/home/bar:/bin/bash

のようなパスワードファイルが直接書かれたファイルがあれば、そのままクラックを始めることができますが、最近ではpasswdファイルとパスワードが保存されているshadowファイルの2つに分かれて保存されていることが多いです。

それを1つにまとめてクラック用のファイルを作成します。

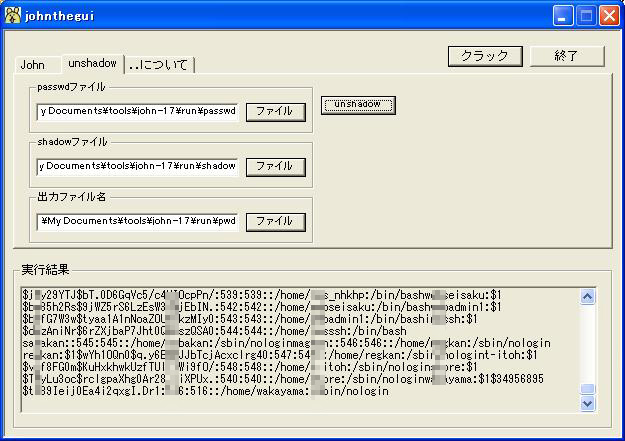

まず、「unshadow」と書かれたタブをクリックしましょう。すると3つのファイルを選択するところがあります。

上からpasswdファイル、shadowファイル、出力されるクラック用ファイルを指定しましょう。クラック用ファイルの項目では「ファイル」ボタンをクリックして、出力先のフォルダを選び、「ファイル名」に自分で任意のファイル名を入力してください(すでにあるファイルを指定することも可能です)。

そして「unshadow」ボタンをクリックするとクラック用ファイルが作成されていると思います。

「シェルアカウントのみ」を指定することでアカウントの中からシェルを動かすことが可能なアカウントのみをクラックすることが可能です。shやbashなどクラックしたいシェルの種類を入れてください。

次にクラックの種類を選びます。

「辞書クラック」では辞書ファイルを指定してパスワードを解析します。「ルールを適用」にチェックを入れると用意されたパスワードを変形させて照合させますので、よりたくさんのパスワードになります。

「シングルクラック」ではパスワードファイルの情報からわかるような単純なパスワード解析を行います。これで見つかるようなパスワードを設定するようなユーザーには説教してやりましょう。

「インクリメンタルクラック」ではいわゆる総当たり攻撃を行います。よほど大切なパスワードでない限り業務で使うことはないでしょう。インクリメンタルクラックでは使う文字を指定することが可能です。もしパスワードは数字だけを使っていることがわかっている場合などには役立つでしょう。

そして、右上にある「クラック」ボタンをクリックするとパスクラックを開始します。気長に待ちましょう。

そのほかにjohn.potとjohn.logというファイルに書き出されますので、それを参照するのがいいでしょう。

john.potは

$1$wL2SoV2Y$WS1Gu6WWFEHioSot0GeUN/:01234567

$1$8nVy4rti$1q*mWxTL7CGz8smWU/esG1:cracker

$1$a8RAniUg$Xy.*yPKf1M95kwHFm7Rz5.:hacker

というように解析できたハッシュについて、ハッシュ:パスワードという形式で書き出されたテキストファイルです。

john.logはクラック状況が書き出されたログファイルです。

「中断」するためには、クラックの途中で「中止」ボタンをクリックするだけでいいです。

中断時の情報が書かれたファイルが「john.rec」というファイル名で実行ファイル直下に保存されることになっています。

以前のクラック作業の続きを行うには左側のラジオボタンを「restore」にしてクラックボタンをクリックすればいいです。デフォルトでは直下にある「john.rec」ファイルを読み込みますが、別のrestoreファイルを指定することも可能です。

John the GUI を使った John the Ripperの使い方(1)へ

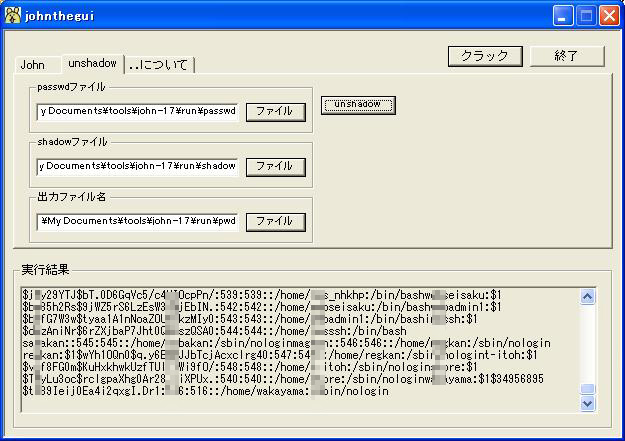

クラック用ファイルの作成

foo:$1$iqSbCjX0$qnSzs5eeE795RUURmiksh0:500:500::/home/foo:/bin/bash

bar:$1$IhGK7oWd$kuI4dPy0Cu6apHhsnBwW81:507:507::/home/bar:/bin/bash

のようなパスワードファイルが直接書かれたファイルがあれば、そのままクラックを始めることができますが、最近ではpasswdファイルとパスワードが保存されているshadowファイルの2つに分かれて保存されていることが多いです。

それを1つにまとめてクラック用のファイルを作成します。

まず、「unshadow」と書かれたタブをクリックしましょう。すると3つのファイルを選択するところがあります。

上からpasswdファイル、shadowファイル、出力されるクラック用ファイルを指定しましょう。クラック用ファイルの項目では「ファイル」ボタンをクリックして、出力先のフォルダを選び、「ファイル名」に自分で任意のファイル名を入力してください(すでにあるファイルを指定することも可能です)。

そして「unshadow」ボタンをクリックするとクラック用ファイルが作成されていると思います。

クラックしてみる

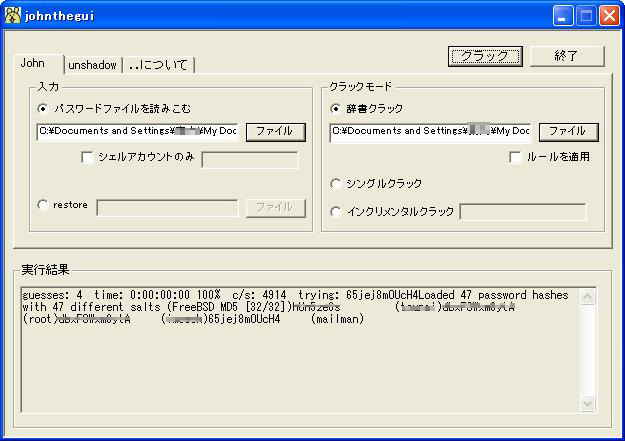

クラックするためには、「John」タブを選び、タブの左側にある「入力」エリアに作成したクラック用ファイルを指定します。「シェルアカウントのみ」を指定することでアカウントの中からシェルを動かすことが可能なアカウントのみをクラックすることが可能です。shやbashなどクラックしたいシェルの種類を入れてください。

次にクラックの種類を選びます。

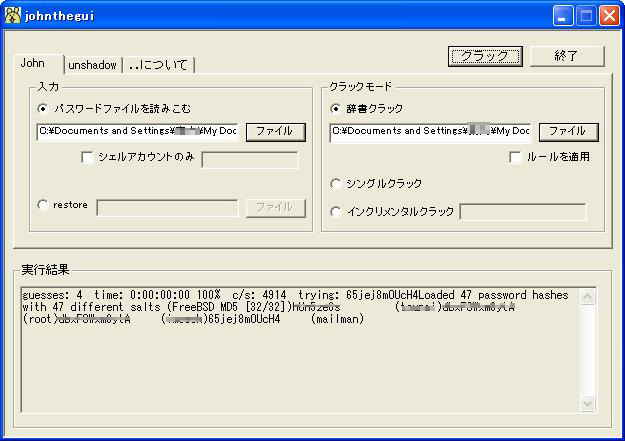

「辞書クラック」では辞書ファイルを指定してパスワードを解析します。「ルールを適用」にチェックを入れると用意されたパスワードを変形させて照合させますので、よりたくさんのパスワードになります。

「シングルクラック」ではパスワードファイルの情報からわかるような単純なパスワード解析を行います。これで見つかるようなパスワードを設定するようなユーザーには説教してやりましょう。

「インクリメンタルクラック」ではいわゆる総当たり攻撃を行います。よほど大切なパスワードでない限り業務で使うことはないでしょう。インクリメンタルクラックでは使う文字を指定することが可能です。もしパスワードは数字だけを使っていることがわかっている場合などには役立つでしょう。

そして、右上にある「クラック」ボタンをクリックするとパスクラックを開始します。気長に待ちましょう。

結果の表示

クラックに成功したときは、結果は画面下の「実行結果」に書き出されます。

そのほかにjohn.potとjohn.logというファイルに書き出されますので、それを参照するのがいいでしょう。

john.potは

$1$wL2SoV2Y$WS1Gu6WWFEHioSot0GeUN/:01234567

$1$8nVy4rti$1q*mWxTL7CGz8smWU/esG1:cracker

$1$a8RAniUg$Xy.*yPKf1M95kwHFm7Rz5.:hacker

というように解析できたハッシュについて、ハッシュ:パスワードという形式で書き出されたテキストファイルです。

john.logはクラック状況が書き出されたログファイルです。

中断して続きを行う

John the Ripperのいいところは、クラックを中断して、また続きを始めることができるとことです。「中断」するためには、クラックの途中で「中止」ボタンをクリックするだけでいいです。

中断時の情報が書かれたファイルが「john.rec」というファイル名で実行ファイル直下に保存されることになっています。

以前のクラック作業の続きを行うには左側のラジオボタンを「restore」にしてクラックボタンをクリックすればいいです。デフォルトでは直下にある「john.rec」ファイルを読み込みますが、別のrestoreファイルを指定することも可能です。

最後に

ユーザに勝手にパスワードを変更させることが可能な環境では、ユーザによってはろくなパスワードを付けてない不埒な奴が意外とたくさんいます。このツールを使うことでそんな馬鹿ユーザが1人でも減る助けになればいいですね。